같은 네트워크에 있는 단말을 식별하고, 물리 계층에서 변환한 신호의 정합성을 체크하고 MAC 주소로 송수신 단말을 식별하는 역할 등을 수행한다.

1. IEEE802.3 (유선LAN)

1-1. 이더넷의 프레임 포멧

이더넷에 의해 캡슐화된 패킷을 이더넷 프레임(ethernet frame)이라고 한다.

이더넷 프레임에는 두 가지 규약이 존재한다.

- 이더넷II 규약 : DEC, Intel, Zerox가 1982년 발표한 규격으로 웹, 메일, 파일 공유, 인증 등 대부분의 패킷이 이더넷II 규약을 사용한다.

- IEEE802.3 규약 : 이더넷 II 기반으로 1985년 발표했으나 이미 이더넷 II가 전세계적으로 보급된 이후라 거의 사용되지 않고 있다.

프리앰블, 수신/송신지 MAC주소, 타입, 이더넷 페이로드, FCS라는 5개 필드로 구성되어있으며, 이 중 (프리엠블, MAC주소, 타입)을 합쳐 이더넷 헤더라고 부른다.

(1) 프리앰블 (Preamble)

이더넷 프레임의 송신 시작을 의미하는 8바이트 비트 패턴.

수신 측 단말은 이더넷 프레임 최초에 부여되어 있는 해당 비트 패턴을 식별하여 이더넷 프레임이 수신될 것을 판단한다.

(2) 수신지/송신지 MAC 주소

이더넷 네트워크에서의 주소로, 이더넷 네트워크에 접속하고 있는 단말을 식별하는 6바이트의 ID이다.

송신지/수신지 MAC 주소를 기반으로 어디서 온 이더넷 프레임인지, 어떤 단말로 가야하는 이더넷 프레임인지 판별한다.

(3) 타입

네트워크 계층(L3)에서 어떤 프로토콜을 사용하는지 나타네는 2바이트의 ID.

(4) 이더넷 페이로드

네트워크 계층의 데이터 자체. 즉, 네트워크 계층에서 IP를 사용한다면 이더넷 페이로드는 IP패킷치다.

반드시 46바이트 이상 1500바이트 미만의 데이터가 포함되어야 하며, 해당 바이트보다 적은 데이터가 페이로드에 들어간다면 패딩(padding)이라는 더미 데이토러 강제 46바이트를 만들고, 1500바이트 이상의 경우 트랜스포트 계층 혹은 네트워크 계층에서 데이터를 나누어 1500바이트로 맞춘다.

(5) FCS(Frame Check Sequence

이더넷 손상 여부를 확인하기 위한 4바이트 필드.

송신측은 송신 전 수신지/송신지 MAC주소, 타입, 이더넷 페이로드에 대해 체크섬 계산(CRC)를 진행하고, 결과를 FCS프레임에 추가한다.

수신측은 동일한 계산을 수행하고 FCS와 같은 값이 나왔는지를 기준으로 프레임의 손상 여부를 판단한다.

1-2 MAC 주소

6바이트로 구성되어 있으며 1바이트씩 하이픈 혹은 콜론을 구분해 12자리의 16진수로 표현한다.

물리 어플라이언스의 경우 NIC(Network Interface Card)가 만들어질 때 ROM에 기록되며, 가상 어플라이언스의 경우 하이퍼바이저에서 가상 NIC에 할당한다.

상위 3바이트는 IEEE가 벤더별로 할당한 벤더 코드로 OUI(Organizationally Unique Indentifier)라고 부른다. 통신하는 단말의 NIC 제조사를 알 수 있다.

하위 3바이트는 UAA(Universal Administered Address)로 벤더에서 할당하거나 무작위 생성된 값이다.

위에서 NIC에 처음부터 ROM에 기록된다고 했으나, 이는 옛날 이야기이고 지금은 보통 메모리에 저장되어 쉽게 변경 가능하며, 혹여나 ROM에 저장된 형태라고 하더라도 MAC 주소를 가상으로 부여하는 방법이 있다.

문제는 이를 이용한 해킹 기법인 MAC 스푸핑도 존재한다.

(1) 통신 종류에 따른 MAC 주소의 차이

- 유니캐스트

1:1 통신으로 송수신하는 각 단말의 MAC 주소가 송신지와 수신지 MAC 주소가 된다.

웹, 메일 등 인터넷 통신 대부분이 유니캐스트로 분류된다.

- 브로드캐스트

1:N 통신을 의미한다.

어떤 단말이 브로드캐스트를 송신하면 해당 이더넷 프레임워크에 있는 자신 외의 모든 단말이 프레임을 수신한다.

브로드캐스트가 도달하는 범위를 브로드캐스트 도메인(broadcast domain)이라 부르며 ARP(Address Resolution Protocol)과 같은 네트워크상의 모든 단말에 알림/문의를 하는 프로토콜에서 사용한다.

이 때, 송신지는 평범한 MAC 어드레스를 사용하나 수신지는 모두 ff:ff:ff:ff:ff:ff라는 특별한 값을 사용한다.

- 멀티 캐스트

마찬가지로 1:N 통신을 의미한다.

단, 이 때의 N은 "모든"이 아니라 멀티캐스트 그룹에 속하는 단말을 의미한다.

주로 동영상 전송, 주식 거래 어플리케이션 등에서 사용한다.

브로드캐스트와 달리 어플리케이션을 기동한 단말만 패킷을 수신할 수 있기 때문에 트래픽 효율이 높아진다.

송신지는 평범한 MAC 어드레스가 사용되며, 수신지의 MAC 어드레스는 IP버전에 따라 다르다.

1-3. L2 스위치

(1) L2 스위칭

L2 스위치는 이더넷 헤더에서 포함된 송신지 MAC 주소와 자신의 포트 번호를 MAC 주소 테이블이라는 메모리상의 테이블로 관리하며, 이더넷 프레임 전송 대상지를 바꾸어 통신 효율을 높인다.

이 때 이더넷 프레임의 전송 대상지를 바꾸는 기능을 L2 스위칭이라고 한다.

- PC1에서 PC2에 대한 이더넷 프레임을 만들어 케이블로 보낸다, 이 시점에서 L2 스위치의 MAC 주소 테이블은 비어있다.

- PC1의 프레임을 전달받은 L2 스위치는 이더넷 프레임의 송신지 MAC 주소와 프레임을 전달 받은 물리 포트 번호를 MAC 주소 테이블에 등록한다.

- 이 시점에서 L2 스위치는 PC2가 자신의 어떤 물리 포트에 접속되어 있는지 모르며, PC1의 이더넷 프레임 사본을 PC1에 연결된 포트를 제외한 모든 물리포트에 전송한다.(flooding)

- 해당 프레임을 전달 받은 PC2는 PC1에 대한 응답 프레임을 만들어 보낸다. 자신과 관계 없는 프레임일 경우 파기한다.

- PC2의 이더넷 프레임을 전달 받은 L2 스위치는 송신지 MAC 주소에 있는 PC2의 MAC 주소와 전달받은 물리 포트 번호를 테이블에 등록한다.

- 두 위치를 모두 파악했으므로 PC1과 PC2 사이의 통신을 전송한다, 만약 일정 시간 통신하지 않으면 MAC 주소 테이블에서 이들을 다시 삭제한다.

(2) VLAN (Virtual LAN)

1대의 L2 스위치를 여러대의 L2 스위치로 가상 분할하는 기술.

L2 스위치의 포트에 VLAN ID를 설정하고, 다른 VLAN ID가 설정된 포트에는 프레임을 전송하지 않도록 하는 것.

일반적인 환경에서는 운용 관리 및 보안 목적에서 사용한다.

ex) 부서간 격리된 네트워크 환경

- 포트 기반 VLAN

하나의 포트당 하나의 VLAN만을 할당한다.

즉, 연결시킬 포트끼리만 같은 VLAN을 할당하는 방식이다.

- 태그 VLAN

이더넷 프레임에 VLAN 정보를 VLAN 태그로 붙이는 기능이다.

포트 기반 VLAN의 VLAN 수만큼 실제 포트와 케이블이 필요해야 한다는 단점을 해소하기 위해 등장한 것으로 IEEE802.1q 워킹 그룹으로 표준화되었다.

송신지 MAC 주소와 타입 사이에 IEEE802.1q를 의미하는 TPID(Tag Protocol Identifier) PCP(Priority Code Point) CFI(Canonical Format Indicatior) VID(Vlan Identifier)를 상비한다.

(3) PoE (Power over Ehternet)

트웨스트 페어 케이블을 사용해 전원을 공급하는 기능을 의미한다.

2. IEEE802.11 (무선 LAN)

2-1. IEEEE802.11 프레임의 프레임 포멧

(1) 프리앰블 (preamble)

유선LAN과 같이 IEEE802.11 프레임을 보낸다는 합의를 의미하는 가변 길이 필드로, 수신측 무선 LAN 단말은 프레임의 최초에 부여된 프리앰블을 보고 수신 여부를 판단할 수 있다.

(2) 프레임 제어 (frame control)

프레임 제어에 필요한 정보를 포함한 2바이트 필드

송신자/수신자 종류, 프래그먼트 정보, 전력 상태(저전력 상태) 등이 설정되어 있다.

무선 LAN의 프레임 종류는 3가지가 있다.

- 데이터 프레임

IP 패킷을 송수신하기 위한 프레임이며, 이는 무선 LAN에만 존재한다.

- 관리 프레임

액세스 포인트와 어떻게 접속할 것인지 관리하는 프레임이다.

액세스포인트는 관리 프레임의 하나인 비콘(beacone)을 이용해 존재를 알리고, 비콘 프레임을 잡은 단말은 프로브(probe) 요청/응답, 인증(Authorization), 어소시에이션(Assosiation) 요청/응답 3가지 관리 프레임을 사용해서 접속을 관리하며, 이 접속 처리 전체를 Association이라고 부르며 관리 프레임이 이를 담당한다.

- 제어 프레임

데이터 프레임의 전송을 돕기 위한 것으로, 프레임이 도달하면 ACK 프레임을 단말에 전송한다.

(3) Diration/ID

무선 회선을 점유할 시간(NAV, Network Allocation Vector)이나 전원 관리(Power Management) 식별자에 사요되는 2바이트 필드이다.

(4) MAC 주소 1/2/3/4

- 데이터 프레임의 MAC 주소

> 인프라 모드

무선 단말이 반드시 액세스 포인트를 경유해 통신하는 네트워크 구성으로, 대다수의 무선LAN 환경은 인프라 모드로 구성되어 있다.

MAC 주소 필드는 1/2/3/4가 각 수신지 액세스 포인트 MAC 주소, 송신지 액세스 포인트 MAC 주소, 무선 LAN 단말의 송신지/수신지 MAC 주소로 되어있고 4번은 비어있다.

> 애드혹 모드

액세스 포인트를 거치지 않고 무선 LAN 단말끼리 직접 통신하는 구성이다.

MAC 주소 필드는 1/2/3/4 각 무선 구간 수신지 MAC 주소, 송신지 MAC 주소, 사용자 정의 ID이며 4번은 비어있다.

> WDS 모드

액세스 포인트끼리 통신하는 네트워크 구성으로, 무선 네트워크 연장 등에 사용된다.

MAC 주소 필드는 1/2/3/4 각 수신지 액세스포인트 MAC 주소, 송신지 액세스포인트 MAC 주소, 수신지 MAC 주소, 송신지 MAC 주소가 설정된다.

- 관리 프레임의 MAC 주소

무선 LAN 단말과 액세스 포인트간에 교환하는 프레임이다.

MAC 주소 필드 1/2/3/4 각 수신지 MAC 주소, 송신지 액세스 포인트 MAC 주소, 액세스 포인트의 MAC주소가 설정된다.

- 제어 프레임의 MAC 주소

무선 LAN 단말과 액세스 포인트간에서만 교환하는 프레임이다.

프레임 용도에 따라 달라진다.

> 시퀀스 제어

4비트의 Fragmentation된 프레임을 재결합하거나 중복된 프레임을 파기할 때 사용하낟.

무선 LAN 단말은 ACK 응답이 오지 않으면 재전송을 시도하는데, 이 때 시퀀스 제어에 기존 설정한 것과 같은 값을 설정하여 액세스 포인트에서는 데이터의 중복 여부를 파악할 수 있다.

> IEEE802.11 Payload

데이터 프레임의 경우 상위 계층의 데이터가 설정되는 것으로, 네트워크 계층 프로토콜 정보를 의미하는 타입 필드를 포함하는 LLC(Logical Link Controller)로 캡슐화한 뒤 네트워크 계층의 데이터(IP Packet)을 설정한다.

관리 프레임의 경우 무선 LAN의 SSID, 채널, 전송 속도 등의 정보가 설정된다.

제어프레임에는 페이로드가 없다.

> FCS

IEEE802.11 페이로드의 손상 여부를 확인하기 위한 것으로, 유선 LAN과 마찬가지로 CRC로 체크한다.

2-2. 무선 LAN의 연결 단계

(1) 어소시에이션 단계

스캔 -> 인증 -> 어소시에이션의 단계로 구성된다.

- 스캔

액세스 포인트와 무선 LAN 단말이 서로를 인식하는 단계.

무선 LAN 단말이 액세스포인트로부터 송출된 비콘을 수신해 주변 무선 LAN의 정보를 수집하고 프로브(probe) 요청을 송신한다.

액세스 포인트는 요청을 확인한 뒤 인증 단계로 이동한다.

- 인증

오픈 시스템 인증 : 모든 인증 요청에 대해 인증을 허가한다.

공유키 인증 : WEB(Wired Equivalent Privacy)같은 암호화 방식으로 LAN 단말과 액세스 포인트에서 공유한 비밀번호에 기반해 인증하는데, 인증 구조가 단순하여 보안상 의미가 없어서 최근에는 대부분 오픈 시스템 인증으로 바로 통과시킨다.

- 어소시에이션

최종 확인 단계로 무선 LAN 단말은 어소시에이션 요청을 보내고, 액세스 포인트는 어소시에이션 응답을 보냄으로써 접속을 확립한다.

(2) SSID

무선 LAN을 식별하기 위한 문자열이다.

기존에는 보안 목적을 위해 만들어졌으나, 현재는 네트워크 이름으로만 사용된다.

(3) 인증 단계

- 퍼스널 모드

비밀번호로 인증하는 방식으로 일반적인 가정에서도 사용하는 Wifi의 비밀번호와 같다.

무선 단말과 액세스포인트의 어소시에이션이 완료되면 비밀번호로부터 master key를 생성한다.

비밀번호가 유출되면 누구나 접속할 수 있어 위험성이 높다.

- 엔터프라이즈 모드

디지털 인증서와 ID/Password, SIM 카드 등을 사용해 인증하는 방식으로 IEEE802.1x로 표준화되었다.

운용/관리에 번거로움이 있으나 내부 등록된 단말의 정보를 관리할 수 있으며 보안 레벨 설정이 편리하다.

IEEE802.1x는 EAP 인증 프로토콜로 인증하며, LAN을 보내기 위해 단말과 액세스 포인트 사이를 EAP over LAN 프로토콜로 캡슐화하고, 액세스 포인트와 인증 서버 사이를 RADIUS(Remote Authentication Dial In User Service)라는 UDP 인증 프로토콜로 캡슐화한다.

액세스포인트는 EAPoL로 보내 만들어진 EAP 메세지를 RADIUS에 실어 인증 서버로 전달한다.

> EAP-TLS (Extensible Authentication Protocol)

디지털 인증서로 양방향 인증 프로토콜이다.

> PEAP

ID/PASSWORD로 무선 LAN 단말을 인증하고, 인증서로 인증 서버를 인증한다.

EAP-TLS는 단말의 인증서까지 관리하는 부담이 있어 보안을 한 단계 낮춘 버전이다.

> EAS-SIM/AKA

SIM 카드 정보를 이용해 양방향 인증하는 프로토콜.

휴대폰 사업자가 제공하는 무선 LAN 서비스에 접속되는 경우가 이에 해당한다.

(4) 공유키 생성 단계

인증 단계에서 생성한 마스터키로부터 실제 암호화/복호화해서 사용하는 공유키를 생성하는 단계.

4way handshake로 유니캐스트용 공유키(PTK, Pairwise Transit Key)와 멀티캐스트용 공유키(GTK, Group Temporal Key)를 생성해서 공유한다.

(5) 암호화 통신 단계

만들어진 공유키를 이용해 실제 암호화 통신하는 단계.

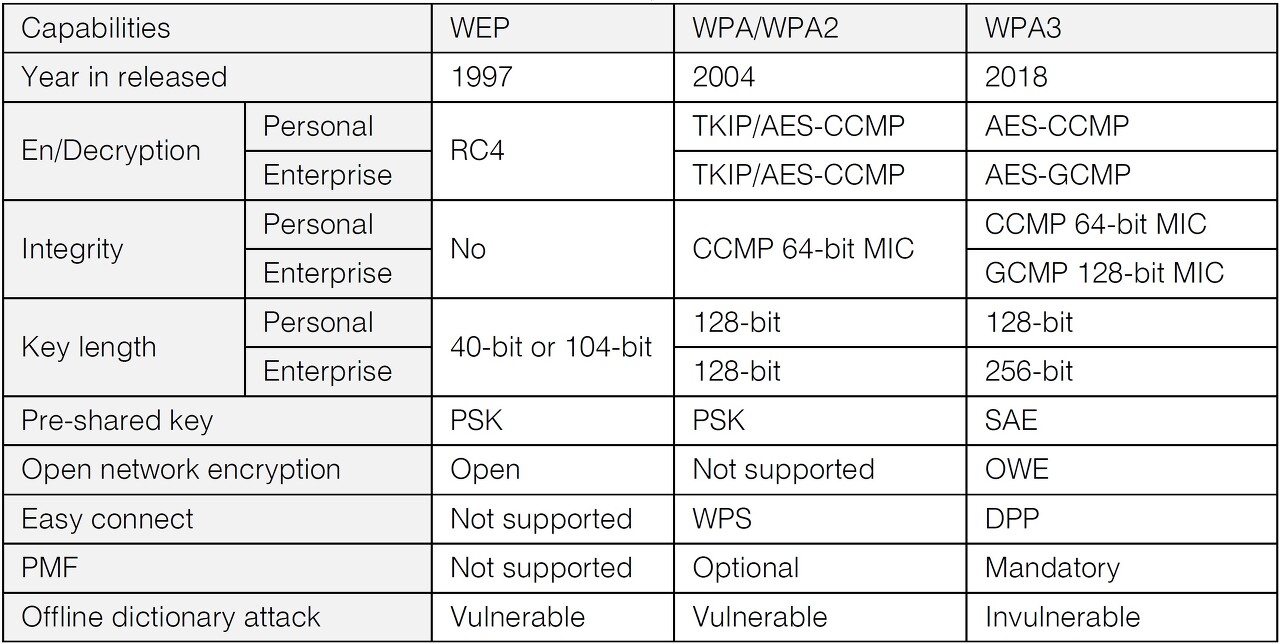

암호화 방식에는 WEP, WPA, WPA2, WPA3가 있다.

- WEP (Wired Equivalent Privacy)

초기 무선 LAN에서 사용된 암호화 방식. RC4 암호화 방식을 이용한다.

같은 공유키를 계속 사용하고 취약성이 있기 때문에 현재는 거의 사용하지 않는다.

- WPA (Wi-Fi Protected Access)

WEP의 개량형으로 일정 간격으로 암호를 변경하는 TKIP(Temporal Key Untegrity Protocol)을 추가해 보안 수준을 향상한다. 그러나 WEP와 같은 알고리즘을 사용하기 때문에 WPA 또한 잘 사용하지 않는다.

- WPA2 (Wi-Fi Protected Access 2)

WPA의 개량형으로 알고리즘을 AES(Advanced Encryption Standard)로 변경했다.

현재 이를 해독할 수 있는 방법은 발견되지 않았으며, 가장 보편적으로 사용된다.

- WPA3 (Wifi Protected Access 3)

WPA2의 개량화 버전으로 AES보다 더욱 안전한 CNSA(Commerical National Security Algorithm)에 대응할 수 있다.

4way handshake에 SAE(Simulateaneous Authentication of Equals) 핸드 쉐이크 단계와 관리 프레임을 암호화하는 PMF(Protected Management Frame) 등을 추가했다.

2-3. 무선 LAN의 형태

(1) 분산 관리형

액세스 포인트를 한 대씩 설정하고 각자 운용 관리하는 형태로 가장 일반적이다.

액세스 포인트만으로 무선 LAN 환경을 구축할 수 있으므로 비용이 줄어드나 엑세스 포인트 대수가 늘어나면 운용/관리가 어려워진다.

(2) 집중 관리형

무선 LAN 컨트롤러(WLC) 서버를 이용해 액세스 포인트들을 운용/관리하는 형태.

액세스 포인트가 많아져도 일괄 운용/관리할 수 있다. 그러나 초기 비용과 성능에 한계가 있다.

(3) 클라우드 관리형

무선 LAN 컨트롤러의 기능을 클라우드에 갖도록 한 클라우드 컨트롤러(cloud controller)에서 액세스 포인트를 관리하는 형태.

초기 비용이 들지 않는다는 장점이 있으나 클라우드 서비스를 운영하는 비용이 든다는 단점이 있다.

2-4. 무선 LAN 기타 기능

(1) 게스트 네트워크

외부인에게 할당하는 무선 LAN 환경으로, 인터넷에는 접속할 수 있지만 가정 네트워크에는 접속할 수 없는 SSID 네트워크를 만들 수 있다.

(2) MAC 주소 필터링

단말의 MAC 주소를 기반으로 필터링하는 기능으로 보안 수준 향상을 위해 사용한다. 단 MAC 주소는 쉽게 위장할 수 있기 때문에 큰 의미가 없다.

(3) 웹 인증

웹 브라우저에서 사용자가 ID/Password로 인증하는 방식으로 공공 무선 LAN에서 주로 사용한다.

사용자의 개인 정보는 HTTPS로 암호화되어 안전하게 이용할 수 있는 것이 장점이다.

(4) 밴드 스티어링(band steering)

2.4GHz와 5GHz 대역 모두 대응하는 무선 LAN 단말을 5GHz로 유도한다.

2.4GHz는 간섭이 발생하기 쉽기 때문에 5GHz를 사용하게 하는 것이다.

3. ARP

NIC에 내장되어있는 물리 주소인 MAC와 OS에서 설정한 논리 주소인 IP를 연결해주는 역할을 가지고 있다.

데이터 송신 시, IP 패킷을 이더넷 프레임으로 캡슐화해서 보내야하는데 수신지 MAC을 이 단계에서 알 수가 없다.

따라서 실제 통신 전 ARP에서 수신지 IPv4 주소로부터 수신지 MAC 주소를 구한다.(Address Resolution)

3-1. ARP 프레임 포멧

RFC826에서 표준화되고 RFC5277, RFC5494로 확장되었다.

L2 헤더의 타입 코드에 '0x0806'으로 정의되어 있으며 L2 페이로드에 데이터 링크 계층이나 네트워크 계층의 정보를 담아 MAC 주소와 IP 주소를 접속할 수 있다.

- 하드웨어 타입 : L2 프로토콜을 의미하는 2바이트 필드

- 프로토콜 타입 : L3 프로토콜을 의미하는 2바이트 필드

- 하드웨어 주소 크기 : MAC 주소 길이를 바이트 단위로 나타내는 1바이트 필드

- 프로토콜 주소 크기 : 네트워크에서 사용하는 IP 주소 길이를 바이트 단위로 나타내는 1바이트 필드

- 오퍼레이션 코드 : ARP 프레임 종류를 나타내는 2바이트 필드

- 송신지 MAC 주소/ 송신지 IPv4 주소 : 이름 그대로의 의미를 가진다.

- 목표 MAC 주소/ 목표 IPv4 : 최초에는 MAC 주소를 모르므로 00:00:00:00:00:00으로 설정되어 있으며, 이외에는 위와 같다.

3-2. 주소 결정 흐름

(1) PC1이 네트워크 계층에서 전달받은 IPv4 주소를 보고 ARP 테이블을 검색한다.

(2) 정보가 없다면 ARP 각 필드의 정보를 조합한다.

(3) ARP Request를 같은 이더넷 네트워크(VLAN)에 있는 단말 모두에게 전달하고, 요청을 받아들이는 PC2를 찾는다.

(4) PC2는 App Reply를 응답하기 위해 ARP 필드 정보를 조합하고 송신한다.

(5) PC1은 App Reply에 포함된 MAC 주소를 보고 인식하여 테이블에 기록하고 잠시 저장한다.

(6) PC1은 주소를 결정한 PC2의 MAC 주소를 이더넷 헤더의 수신지 주소에, IPv4 주소를 IPv4 헤더의 수신지에 넣고 통신을 시작한다.

3-3. ARP 캐시 기능

ARP는 브로드캐스트를 전제로 하기 때문에, 매번 모두에게 데이터를 보내는 것이 비효율적이다.

따라서 일정 시간동안 주소 결정한 내용을 캐싱한다.

MAC 주소를 알아낸 뒤에는A RP 테이블에 엔트리로 추가하고 저장한다.

엔트리를 저장하고 있는 동안에는 ARP를 송신하지 않으며, 일정 시간이 경과하면 엔트리를 삭제하고 다시 ARP Request를 송신한다.

3-4. GARP를 이용한 기능

ARP 필드의 목표 IPv4 주소에 자신의 IPv4를 설정한 특별한 ARP이다.

(1) IPv4 주소 중복 감지

OS는 IPv4 주소가 설정되면 GARP를 송신해서 IP 사용 여부를 확인한다.

만약 해당 주소를 사용하는 단말이 있다면 유니캐스트 ARP Reply로 응답하고, 응답이 없다면 해당 설정을 반영한다.

(2) 인접 기기 테이블 업데이트

GARP를 이용해 자신의 IPv4 주소와 MAC 주소를 송신하여 인접 기기의 MAC/ARP 테이블 정보 업데이트를 돕는다.

주로 MAC 주소가 도중에 변경되거나 하는 경우 사용된다.

4. 기타 L2 프로토콜

데이터링크 계층에서 동작은 하나, L2 스위치나 액세스 포인트가 처리할 수는 없는 프로토콜들이다.

4-1. PPP (Point to Point Protocol)

Point와 Point를 1대1로 접속하기 위한 L2 프로토콜이며 RFC1661에서 표준화되었다.

링크를 확립 유지 및 단절하는 LCP, 인증하는 PAP, CHAP, 그리고 IP 정보를 배포하는 NCP를 조합해 데이터 링크를 만든다.

(1) LCP를 사용해 인증 타입, MRU(Maximum Receive Unit) 등 필요 정보를 생성하고 해당 정보에 기반하여 데이터 링크를 확립한다.

(2) PRP 혹은 CHAP 방식을 통해 인증을 수행한다.

(3) NCP를 사용해 IP 주소나 DNS 서버의 IP 주소를 알려 IP 레벨에서 통신할 수 있도록 한다.

(4) 통신이 가능해지면 LCP로 데이터링크 상태를 감시한다.

(5) 데이터링크를 사용하지 않거나 관리상 절단되면 LCP에서 링크를 종료한다.

- PAP (Password Authentication Protocol)

미리 정의된 사용자 계정을 기반으로 인증하는 방법으로, 계정 정보가 전송 시 암호화되지 않기 때문에 보안이 취약하여 거의 사용되지 않는다.

- CHAP (Challenge Handshake Authentication Protocol)

PPoE, L2TP over IPsec 등의 기반 데이터 확립 이후 Challenge value라는 무작위 문자열을 클라이언트에 전달하고, 클라이언트는 챌린지 값과 계정 정보를 조합해 해시값을 계산하여 되돌려보낸다.

이후 서버에 해시값을 계산해서 결과 해시값이 같다면 인증에 성공한다.

4-2. PPPoE

다이얼업 접속(전화선 연결) 방식을 이더넷 네트워크상에서 사용할 수 있도록 확장한 프로토콜로, 일본에서 사용하고 있는 방식이다.

IP 패킷을 PPP로 캡슐화하고, 이더넷으로 캡슐화하여 전송한다.

4-3. IPoE

접속 시간에 따라 인터넷 접속 품질이 저하되는 단점을 완화하기 위해 PPP로 캡슐화하지 않고 나머지는 PPPoE와 동일하게 동작한다. 기존 네트워크 종단 장치를 경유하지 않아 속도가 빨라졌다.

4-4. PPTP

이더넷상에 가상 전용선을 만드는 VPC 프로토콜로 RFC2637에서 표준화되었다.

TCP에서 제어 커넥션을 만든 뒤 PPP 기능으로 인증처리나 프라이빗 IP 주소를 할당한다.

주소 할당을 마친 뒤 GRE(Generic Routing Protocol)을 사용해 커넥션을 만들고 데이터를 교환한다.

교환된 패킷은 프라이빗 IP 주소의 헤더를 가진 오리지널 IP 패킷을 PPP와 GRE로 캡슐화한 뒤, 글로벌 IP 주소를 포함한 IP 헤더로 한 번 더 캡슐화한다.

다만 이 방법도 보안 취약점으로 인해 점점 사용되지 않고 있다.

4-5. L2TP

PPTP와 비슷한 것으로 RFC2661에서 표준화되었다

PPTP와 L2F를 조합한 형태로 오리지널 IP 패킷을 PPP와 L2TP로 캡슐화한 뒤, UDP 및 글로벌 IP 주소를 포함하는 IP 헤더로 캡슐화한다.

L2TP는 보안 기능을 가진 IPsec를 함께 사용하는 경우가 대부분이며, L2TP로 캡슐화하는 시점에 ESP(Encapsulating Security Payload) 프로토콜로 캡슐화하여 함께 암호화한다.

L2TP over IPsec는 모든 OS에서 표준으로 대응하므로 서드파티 VPN 소프트웨어를 설치하고 싶지 않다면 L2TP over IPsec를 선택해야 한다.

'CS ﹒ Algorithm > (new)Network' 카테고리의 다른 글

| TCP/IP (6) 어플리케이션 계층 (0) | 2022.12.05 |

|---|---|

| TCP/IP (5) 트랜스포트 계층 (0) | 2022.11.28 |

| TCP/IP (4) 네트워크 계층 (0) | 2022.11.25 |

| TCP/IP (2) 물리계층 프로토콜 (0) | 2022.11.10 |

| TCP/IP (1) 네트워크의 기초 개념 (0) | 2022.11.04 |